Facebook & Google 數位證據

iOS 裝置檔案系統提取等功能更新

2019-12-22 by 高田鑑識

Version7.27 | UFED, UFED Physical Analyzer, UFED Logical Analyzer, Cellebrite Reader

UFED 4PC與Touch2

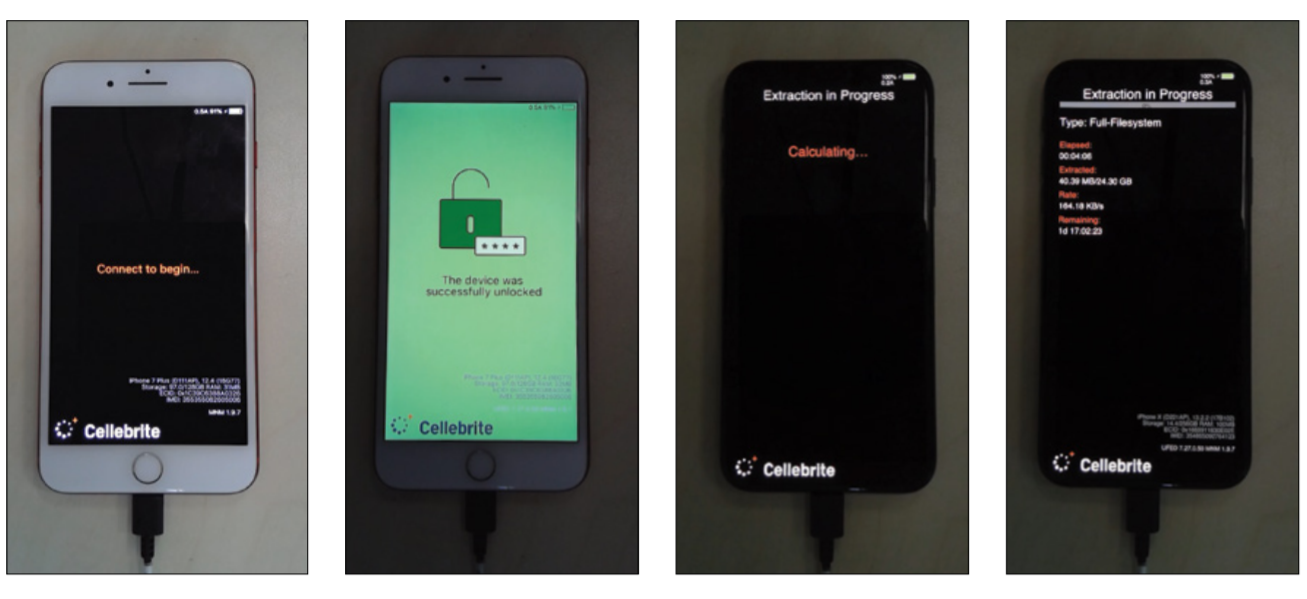

iOS裝置使用checkra1n越獄後,透過UFED完成檔案系統提取

從iOS裝置上提取檔案系統一直是一個難以克服的作業,也是數位鑑識同仁面臨的主要挑戰之一。為克服這一個狀況,Cellebrite在本次的UFED更新支援最完整的iOS裝置提取。借由導入“ checkm8”的漏洞,數位鑑識同仁現在可以合法讀取iOS裝置以提取更多數位證據。 這包括取得第三方APP資料,定位,健康,密碼,密鑰與儲存在Keychian裡的token等資訊。以上功能可支援越獄後的iPhone 5S至iPhone X間的裝置。

Cellebrite對checkm8和checkra1n的功能支援分為兩個階段:

- 此版本(7.27)尚未整合checkm8漏洞於提取流程中,鑑識人員需先使用越獄工具“ checkra1n”(checkra.in上可下載越獄工具)取得裝置的完全控制權。 越獄後無需安裝Cydia或AFC2等工具,只需將裝置連接上UFED即可。需注意checkra1n越獄方式現僅支援MacOS或Linux作業系統。

- 預計下一個更新版本,UFED將會把checkm8漏洞整合至提取流程,鑑識人員不需透過其他越獄工具取得裝置的最高權限。

在此版本中,Cellebrite引進了獨家iOS提取代理(agent)功能,該代理具有全螢幕用戶互動介面與避開USB Restricted Mode限制,可進行尚未取得裝置螢幕鎖(BFU)之前的提取。此外,還提供了性能和穩定方面的改進,後續發布的版本會逐步推出更多新功能。

圖一、iPhone 7提取流程畫面示意

MediaTek Live

解鎖後的MediaTek(MTK)裝置,支援物理與檔案系統提取模式

在UFED 7.23中,Cellebrite首次提供了MTK Live功能,這是針對MTK裝置的物理提取模式。早期版本僅支援少部分的小米與Nokia裝置提取。而本版之後,MTK Live支援的作業系統版本包括了Android 9。另外還增加了對檔案加密(FBE)的裝置支援。

此版本增加了對其他供應商(例如LG,魅族,小米與Alcatel)的支援。可執行解密的物理或完整的檔案系統提取。完整已支援並測試的裝置列表,請參考發布通知。

補強功能

- 重試機制: 重試自動儲存機制會在背景中執行。如果儲存失敗,將彈出警示視窗。

- 選擇攝影機: 用戶可從下拉選單中選擇所需的攝影機。

- 效能改進: 產生與儲存報告的速度提升50%。

UFED Physical Analyzer與Logical Analyzer

支援Google與Facebook提供的數位證據

此版本可以透過司法途徑取得之Google和Facebook的數位證據,匯入並合併至您調查的案件中。

- 從Google的數位證據,鑑識人員可以查看用戶帳戶資料,聊天對話,瀏覽歷史記錄,裝置事件,歷史搜尋,Gmail,位置記錄等。

- 從Facebook的數位證據,鑑識人員可以查看用戶帳戶資料,聯絡人與聊天紀錄。

健康APP – 運動路線

可分析使用者帶著Apple Watch運動時紀錄的軌跡路線(軌跡資料為Apple Watch紀錄後回傳至iPhone)。