Batch 自動備份與安裝 Split APKs 應用程式套件

批次檔(英語:Batch file),在DOS、OS/2、微軟視窗系統中,是一種用來當成手稿語言運作程式的檔案,若善用 Batch 功能可自動化並簡化 Windows 系統下日常的作業。本篇將介紹如何使用 Batch 自動下載與安裝 Split APKs ,原本繁雜的流程可大幅簡化並增高提取成功率。

Cellebrite MacQuisition – Mac 電腦取證流程概論

針對 Mac 電腦提取數位證據,依據所採用的取證映像檔 (Imaging) 工具的不同,提取的過程可能是一種焦慮的經驗,但也可以像「 1-2-3-START」簡單幾個步驟的輕鬆流程。 在嘗試進行系統的完整提取之前,必須確定一些事項。Mac 電腦的類型、目標電腦所採用的檔案系統,是 HFS+ 或 APFS?是否啟用 FileVault2 加密機制?提取的模式為邏輯或物理?Mac 的所有者是否有啟用 Firmware 密碼保護?Mac 的檔案系統是否為 Fusion Driver?是否需要提取 RAM 資料?等等。本篇將會針對以上問題一一介紹。

Cellebrite MacQuisition 的 SoftBlock 與 Target Disk Mode 介紹

Apple 提供一個方便的資料移轉功能,名稱為「目標磁碟模式」(Target Disk Mode – TDM),該功能可讓您輕鬆地將檔案件從一台電腦傳輸到另一台上。 隨著 Mac 的發展,TDM 連接選項也隨之擴充。 該功能最早推出時,僅能透過 Firewire 連線。現在 TDM 可透過 Thunderbolt 與 USB-C 連線。 當 Mac 開機進入 TDM 模式後,可連接至另一台 Mac 並被當作外接磁碟使用。

如何備份與安裝 Android Split APKs 應用程式套件

有鑒於近期許多鑑識同仁反應,依 Cellebrite APK Downgrade深入探討 v 1.1 文章內的說明,在進行 Android APK Downgrade 後,當重新安裝備份出之多個 APK 檔案回裝置時常常會失敗,本篇內容將介紹兩個模式取代原有 adb 指令安裝方式,可大幅提升安裝 App 之成功性。

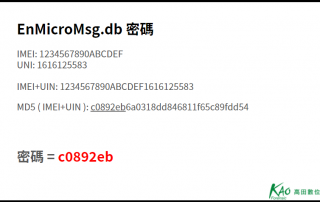

如何破解 Android WeChat 資料庫

微信 (WeChat) App 在 Android 平台上採取不同於 iOS 資料保護方式,為提供更安全的資料防護,Android 平台上會採加密方式儲存 EnMicroMsg.db 資料庫 (該資料庫內有所有的對話內容);而在 iOS 平台上則套用 Apple 既有的 File Based Encryption 加密機制保護,並不會針對資料庫做額外的加密處理。

如何使用 PA 的雲端提取功能

Cellebrite Cloud Analyzer 和 Cellebrite Physical Analyzer 已整合為一,為資料分析與雲端提取提供了精簡的操作流程。 透過 PA,可直接從提取的裝置上取出 Tokens 和密碼,並匯出成 Cloud Package 格式。再藉由該格式透過 PA 提取雲端資料。